Irans Außenminister Hossein Amir-Abdollahian, Saudi-Arabiens Außenminister Prinz Faisal bin Farhan Al Saud und Chinas Außenminister Qin Gang bei einem Treffen in Peking

Irans Außenminister Hossein Amir-Abdollahian, Saudi-Arabiens Außenminister Prinz Faisal bin Farhan Al Saud und Chinas Außenminister Qin Gang bei einem Treffen in Peking Foto: Saudi Press Agency / REUTERS

An einem Frühlingstag vor 20 Jahren stand ein tapferer irakischer Informationsminister namens Mohammed Saeed al-Sahhaf in Uniform am Mikrofon und verkündete: Die Invasion der USA sei gescheitert, der Feind werde kapitulieren oder in seinen Panzern verbrennen. Da hörte man im Hintergrund buchstäblich schon die Ketten ebenjener Panzer auf dem Asphalt von Bagdads Straßen. Sahhaf setzte wenig später sein Barett ab und verließ das Studio. Als »Comical Ali« erlangte der Mann Kultstatus – Inbegriff des Maulheldentums, welches über Jahrzehnte zu den Eigenschaften der heroischen Regime in der arabischen Welt gehörte.

Anzeige

Irakischer Informationsminister Mohammed Saeed al-Sahhaf, genannt »Comical Ali«, im März 2003: Meister im Schwingen großer Reden

Irakischer Informationsminister Mohammed Saeed al-Sahhaf, genannt »Comical Ali«, im März 2003: Meister im Schwingen großer Reden Foto: AP

Die arabische Politik scheint auf dem Weg der Besserung, was das betrifft. Heute werden Tatsachen geschaffen, bevor man große Reden schwingt. Das einst notorisch zerstrittene arabische Lager, auf welches der Westen lange Zeit herabschaute, ist zurück. Staaten im Nahen Osten machen Geopolitik. Sie schmieden Allianzen, tätigen strategische Investitionen und nutzen ihren Einfluss in einer Welt, die im Angesicht von Krisen und einer sich auflösenden Ordnung bebt. Jahrelang klagten die Europäer über die Untätigkeit der Araber. Nun stehen sie wiederholt als Zuschauer daneben – sofern sie vom Geschehen nicht gänzlich überrascht werden.

ANZEIGE

Bakterienherd: So oft solltest du deinen Schal waschen!

Ein Angebot von

Nicht der Nahe Osten ist nun das Pulverfass, sondern Europa

In einem der schwersten regionalen Konflikte, Iran gegen Saudi-Arabien, gibt es ein Rapprochement : Die Republik Irak und das Sultanat Oman vermittelten hier diskret schon seit Jahren: aus eigenem Interesse, als Leidtragende dieses Schattenkrieges. Im Jemen, wo Saudi-Arabien direkt und Iran indirekt Krieg führen, fanden Gespräche über einen Waffenstillstand statt ; Riad schickt erstmals keine Jagdbomber zu den aufständischen Huthis, sondern einen Gesandten.

Anzeige

Zum Autor

Foto:

Mahmut Koyaş

Daniel Gerlach, 45, ist Orientalist, Chefredakteur des Nahost-Magazins »zenith« (zenith.me) und Direktor des Thinktanks Candid Foundation, der sich schwerpunktmäßig mit dem Nahen Osten, Nordafrika und der muslimischen Welt befasst. Zu seinen Schwerpunkten zählen Syrien und der Irak. Gerlach ist Mitinitiator der MENA Digital School zur Förderung arabischer Talente in digitaler Transformation. Zuletzt erschien von ihm: »Die letzten Geheimnisse des Orients – Meine Entdeckungsreise zu den Wurzeln unserer Kultur« (C. Bertelsmann 2022).

Die Vereinigten Arabischen Emirate stellen sich derweil unter Israels militärischen Schutz und gehen im Zuge der sogenannten Abraham-Abkommen vielfältige Kooperationen mit dem jüdischen Staat ein. Parallel vereiteln sie erfolgreich internationale, von Europa unterstützte Mediations- und Demokratisierungsübungen in der Region. Tunesien, über Jahre das Leuchtturmprojekt Europas beim Aufbau einer rechtsstaatlichen Republik, fällt zurück in autoritäre Herrschaft ; sein Präsident wendet sich dem arabischen Lager zu.

Auch zwischen Ägypten und der Türkei, den großen Rivalen im östlichen Mittelmeer, herrscht Tauwetter. Und überall mischen – mal mehr oder weniger – Russland und China mit. Bis auf wenige Ausnahmen ist die arabische Welt unbeeindruckt von der Ächtung Wladimir Putins durch den Westen. Man vernimmt geradezu Genugtuung: Endlich ist einmal nicht der Nahe Osten das Pulverfass, sondern Europa – mit dem Potenzial zum »Flächenbrand«.

ANZEIGE

powered by

Die SPIEGEL Gruppe ist nicht für den Inhalt verantwortlich.

Syrien soll zurück in die »arabische Familie«

Einige arabische Staaten versuchen, den Ölpreis hochzuhalten – für sie ist er sogar eine willkommene Folge des Kriegs in der Ukraine. Algerien und Saudi-Arabien interessieren sich lebhaft dafür, an der Seite Russlands und Chinas in die Gemeinschaft der BRICS-Staaten einzutreten, dem Gegenentwurf zu den G7-Staaten. Und unterdessen veranstaltete Katar für Hunderte Milliarden Euro ein Fußballfest, an dem sich die halbe Welt erfreute. (Mit Ausnahme Deutschlands.)

Nachdem sie jahrelang erfolglos am Sturz des Assad-Regimes mitgewirkt hatten, treiben einige arabische Staaten sogar die Wiederaufnahme Syriens in die »arabische Familie« voran. Nicht aus Reue, sondern aus strategischem Kalkül. Immerhin, so muss man sagen, haben sie eine Syrien-Politik. Und im Sudan werden die hoffnungsvollen Bemühungen der Vereinten Nationen, ein Arrangement der Machtteilung zu finden, über Nacht zunichte. Eine Reihe ausländischer Akteure, darunter die Golfstaaten, spielen dabei mit.

Anzeige

Syriens Außenminister Faisal Mikdad (2. von r.) und sein iranischer Amtskollege Hossein Amir-Abdollahian, (2. von l.) bei einem Treffen in Damaskus, Syrien

Syriens Außenminister Faisal Mikdad (2. von r.) und sein iranischer Amtskollege Hossein Amir-Abdollahian, (2. von l.) bei einem Treffen in Damaskus, Syrien Foto: Omar Sanadiki / AP

Es wäre leicht, diese Entwicklungen im Lichte des globalen Kampfes der Systeme zu betrachten und auf die Einflussnahme Russlands und Chinas zurückzuführen. Man kann es allerdings auch andersherum betrachten: Staaten der Region nutzen diese beiden Mächte dort, wo es opportun erscheint. Besonders deutlich wird das bei der Wiederaufnahme der iranisch-saudischen Beziehungen: Peking musste nur noch die Schlusszeremonie ausrichten. Die nahöstlichen Staaten überließen den Triumph Xi Jinping, der einen solchen suchte, um China als neue Friedensmacht ins Spiel zu bringen.

Kein Paralleluniversum mehr hinter Palastmauern

Welchen Zweck der neue Tatendrang der Araber verfolgt, ob er andauert und von Erfolg gesegnet wird, steht auf einem anderen Blatt. In jedem Fall hat er das Maulheldentum als Merkmal abgelöst. Man verwechselt Trägheit nicht länger mit Klugheit. Und es gilt offenbar nicht mehr als Tugend, wenn einer mashallah ruft, sich hinter seinen Palastmauern ein Paralleluniversum einrichtet und an den eigenen politischen Visionen berauscht.

Anzeige

Indes muss man sich fragen, ob das bei uns auch so ist. Seitdem auf allen Ebenen und zu jeder sich bietenden Gelegenheit getwittert wird, fällt die Diskrepanz zwischen Gestaltungswillen und Gestaltungsmacht der Europäer – und Deutschlands als europäischer Führungsmacht – besonders drastisch auf. Droht hier eine Verwechslung? Dass man das Reden über die Ziele in der Nahostpolitik bereits für deren Umsetzung hält?

Der Nahe Osten als PR-Kulisse

Der WM-Auftritt von Innenministerin Nancy Faeser in Katar mit der dort als Symbol westlicher Arroganz geschmähten »One-Love«-Binde wurde zum Sinnbild der Misere. Danach weinten die Araber der sonst in der Region durchaus beliebten »Mannschaft« nicht mehr hinterher. Deutschland hat – mitunter unbegründet – einen hervorragenden Ruf in der arabischen Welt, aus dem man Kapital schlagen könnte. Aber die arabischen Gesellschaften – unabhängig davon, ob sie für Katar sind oder die Weltsicht ihrer Herrscher teilen – haben eben auch ein Gespür dafür, ob sich jemand für ihre Rechte einsetzt oder nur das eigene, das deutsche Publikum bespielt: der Nahe Osten als PR-Kulisse. Man verstand in der deutschen Politik offenbar weder diese Dynamiken noch die Rolle, die Golfstaaten wie Katar in der Region inzwischen spielen.

DFB-Präsident Bernd Neuendorf und Bundesinnenministerin Nancy Faeser (mit der »One-Love«-Armbinde) 2022 beim WM-Spiel in Doha, Katar: Symbol westlicher Arroganz

DFB-Präsident Bernd Neuendorf und Bundesinnenministerin Nancy Faeser (mit der »One-Love«-Armbinde) 2022 beim WM-Spiel in Doha, Katar: Symbol westlicher Arroganz Foto: Matthias Schrader / AP

Die nahostpolitischen Debatten, sei es um Israel und Palästina, Menschenrechte oder Minderheiten, spielen sich, so scheint es, heute vorwiegend zwischen Politikern, Thinktankern, Journalisten und sogenannten Twitter-Aktivisten ab. Prioritäten ändern sich schnell. Die Liste dessen, was man will, wird immer länger: Demokratie und feministischer Wandel, Frieden, Russland isolieren, Kampf gegen den Klimawandel, grüne Energiequellen erschließen, Kriegsverbrecher verfolgen, den Mindestlohn am Golf durchsetzen, die vom IS massenhaft gemordete jesidische Volksgruppe im Irak aufbauen. Außenministerin Annalena Baerbock hat dabei die Social-Media-Diplomatie zur Perfektion getrieben und erweckt den Eindruck, dass sie viel tut und viel erreichen will.

Es bleiben allerdings Zweifel daran, wer die Ziele abarbeiten soll und welche Partner dafür zur Verfügung stehen – zumal im Nahen Osten, der so wichtig ist für Europa und zugleich so betreuungsintensiv, weil kulturell und politisch die Dinge dort nun mal ein bisschen anders laufen. Hinzu kommt, dass sich die Herrschenden dort immer weniger auf die als sprunghaft und als oberflächlich wahrgenommenen deutschen Umgangsformen einlassen wollen.

Mehr zum Thema

Tauwetter am Golf: Saudi-Arabien und Iran nähern sich an – und ein Dritter verliert Eine Analyse von Monika Bolliger, Susanne Koelbl und Thore Schröder

Saudi-Arabien und Iran nähern sich an – und ein Dritter verliert

Saudi-Arabien, Iran und der Konflikt im Jemen: »Riad braucht Stabilität, der Krieg ist zu teuer geworden« Ein Interview von Monika Bolliger

»Riad braucht Stabilität, der Krieg ist zu teuer geworden«

Warum im Nahen Osten plötzlich Tauwetter herrscht: Roter Teppich für den Ex-Erzfeind Eine Analyse von Monika Bolliger

Roter Teppich für den Ex-Erzfeind

Bei uns sind auswärtige Angelegenheiten ein Hybrid zweier ungleicher Komponenten: große politische Agenden und real existierende Verwaltung. Um diese überein zubringen, begnügt man sich oft damit, den Schein zu erwecken, dass sich tatsächlich etwas tut. Beide haben allerdings auch etwas gemein: Persönliche Verantwortlichkeiten für Themen und Beziehungen – welche im Nahen Osten unerlässlich sind – dauern in der Regel höchstens so lange wie eine Legislaturperiode. Dann sind die nächsten dran. In einer Region wie dem Nahen Osten, wo informelle, persönliche Kontakte zu Entscheidungsträgern ebenso wichtig sind wie eine tiefe Beschäftigung mit der Kultur, kommt man so nicht weit.

Eine andere Gewohnheit, die sich manchmal als Schwäche offenbart: Man delegiert Außenpolitik an Dritte, weil es aus anderen Gründen wichtig ist. Deutschland etwa will die Vereinten Nationen als Ordnungssystem erhalten und gegen Kritik grundsätzlich in Schutz nehmen. Man wirbt für die Uno und erwartet zugleich, dass diese politische Konflikte in der Welt löst, wozu sie unter Umständen aber weder das Personal noch die Macht hat. Das mag hier und da in der Geschichte gut gehen. Darauf verlassen aber kann man sich nicht. Jüngst sind solche Bemühungen gerade im Sudan in Schall und Rauch aufgegangen.

Die Bundesregierung hatte einen ihr vertrauten deutschen Politikwissenschaftler als Uno-Sondergesandten durchgesetzt, der ein Abkommen zwischen zwei Militärmachthabern aushandeln wollte : Volker Perthes, den ehemaligen Leiter der Stiftung Wissenschaft und Politik. In Berlin war man stolz auf diese Personalie und fühlte sich gut informiert; Vertreter der bestens organisierten sudanesischen Zivilgesellschaft hatten dagegen monatelang davor gewarnt, dass der Plan scheitern werde, und sich über die teils sehr optimistisch klingenden Berichte an den Uno-Sicherheitsrat gewundert. Nun spüren nicht nur die Sudanesen und Nachbarn des Sudan, sondern auch Deutschland und Europa die Konsequenzen dieses gefährlichen Konflikts.

Wer als Opportunist etwas erreichen will, muss besonders taktvoll sein

Man kann umfassend debattieren, wann Deutschland und Europa ihren Einfluss in der südlichen Nachbarschaft verloren haben und ob der Verlust wettzumachen ist. Vielleicht heißt Realismus ja auch, festzustellen, dass man Einfluss gar nicht ausüben will und lieber Zuschauer sein möchte. Nicht alles muss ja schlecht sein, nur weil es nicht aus Europa kommt.

So gesehen bräuchte es auch keinen europäischen Vorstoß in Syrien. Man kann zusehen, wie das Land aus der europäischen Nachbarschaft verschwindet und die arabische Welt das Problem für sich löst, dergestalt, dass sie den – im Deutschen ja besonders negativ behafteten – »Schlussstrich« zieht: Assad hat gewonnen, also arbeiten wir wieder mit ihm, um Schlimmeres zu verhindern.

Währenddessen ist Deutschland froh, dass die europäischen Staaten sich noch zu den drei »Neins« bekennen: Nein zu Normalisierung, nein zur Aufhebung von Sanktionen, nein zu Beteiligung am Wiederaufbau, ohne dass die Regierung Assad zurücktritt oder bedeutende Konzessionen macht. Davon unbeschadet unterzeichnen einige EU-Staaten mit Syrien Absichtserklärungen; und ehemalige hohe Beamte aus Deutschland werden – nun in privater Mission – dem Vernehmen nach in Damaskus vorstellig, um ihre Hilfe beim Wiederaufbau anbieten.

Über Syrien hinaus gilt: Auch eine Nicht-Politik muss man sich leisten können. Die arabische Welt ist dafür allerdings zu wichtig. Ihr in Deutschland immer noch weit verbreitetes Image als lästiger Krisenherd entspricht nicht mehr den geopolitischen Realitäten. Der russische Angriff gegen die Ukraine müsste deutlich gemacht haben, dass man sich seine Nachbarn nicht aussuchen kann. Sie sind nun einmal da. Migration, innere und äußere Sicherheit, Folgen und Ursachen des Klimawandels, Energieversorgung – alle diese zentralen politischen Themen berühren unsere Beziehungen zur arabischen Welt.

Der Nahe Osten benötigt daher die strategische Aufmerksamkeit deutscher Außenpolitik. Sonst verfestigt sich der Eindruck, dass man die Araber nur dann anruft, wenn man sie, wie nun während des Kriegs in der Ukraine, kurzfristig braucht, aber ansonsten keinen großen Wert auf »Freundschaft« legt – ein Begriff, den man gegenüber anderen Staaten und Völkern ja fortwährend betont. Niemand hat wohl größeres Verständnis für politischen Opportunismus als die arabische Welt. Aber wer als Opportunist etwas erreichen will, muss manchmal besonders taktvoll und verbindlich sein.

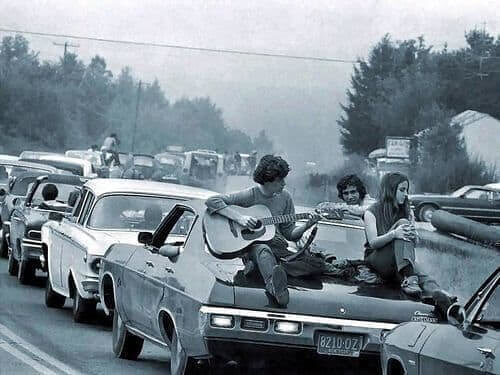

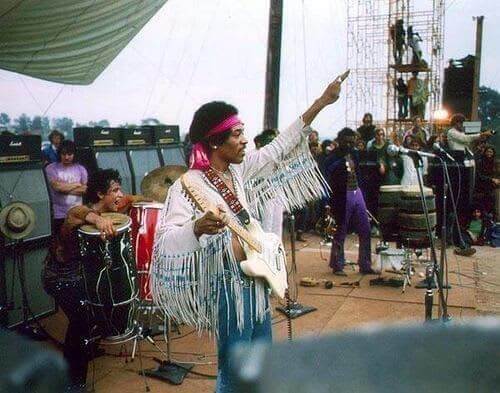

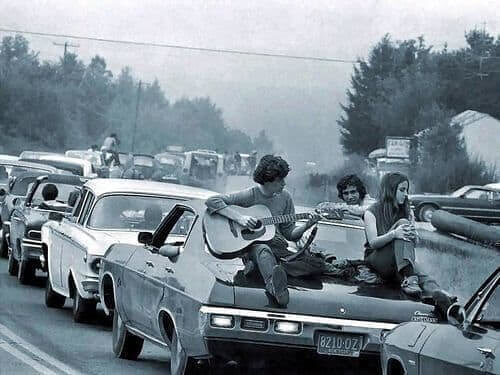

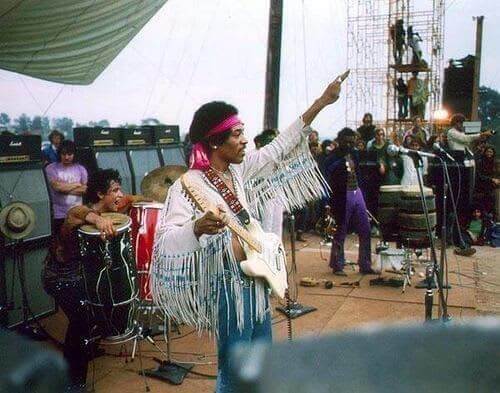

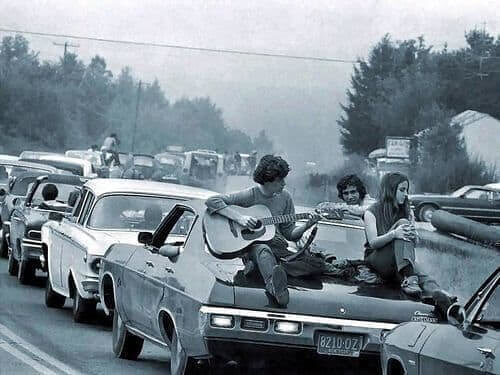

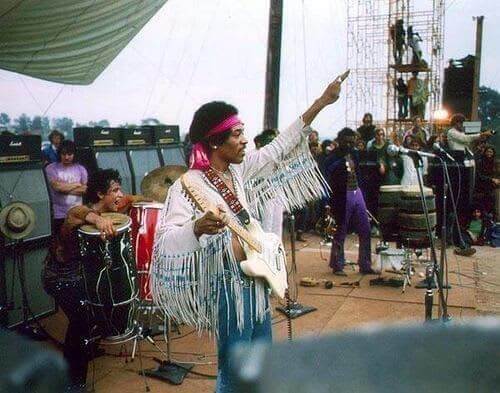

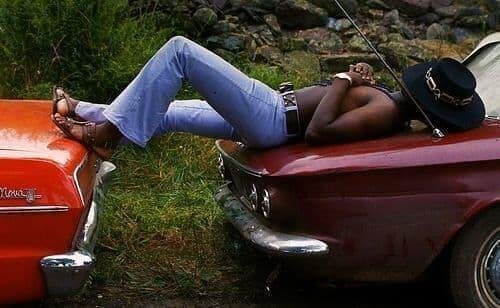

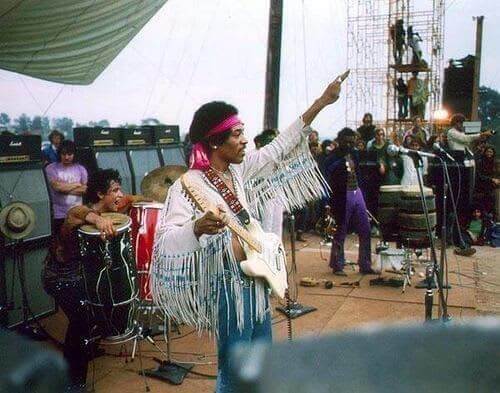

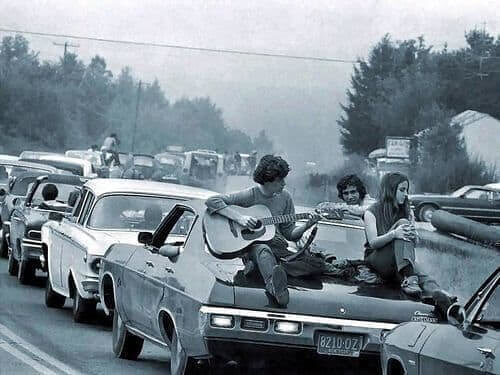

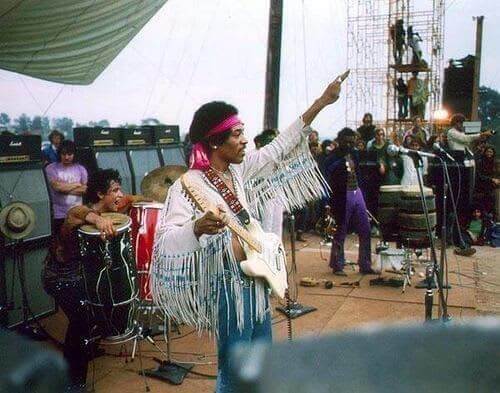

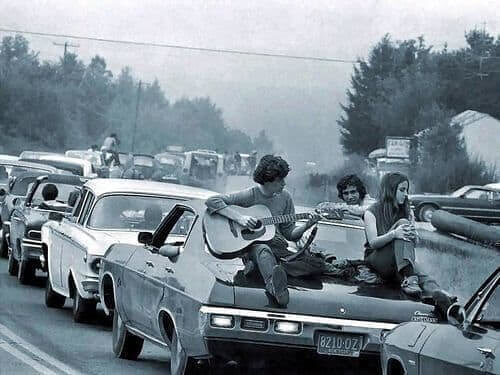

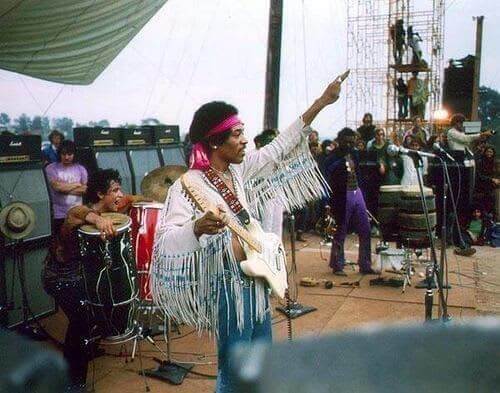

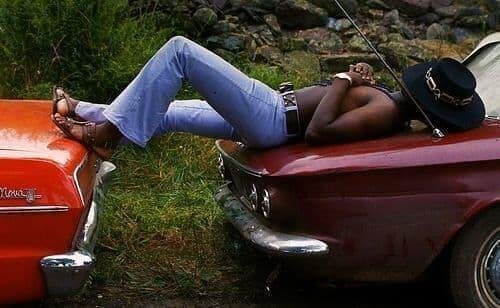

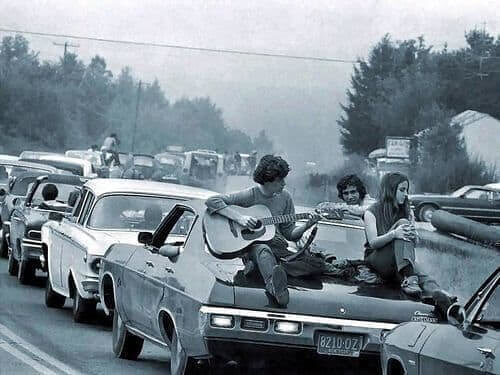

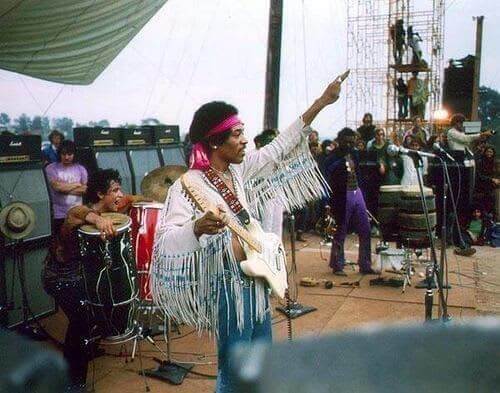

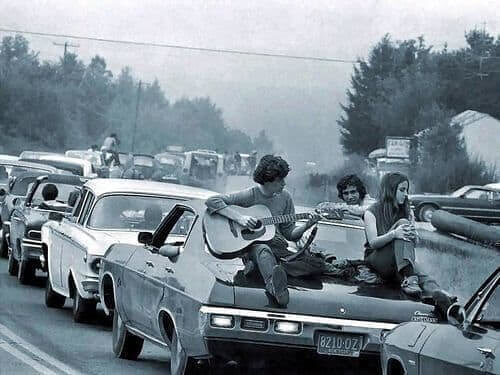

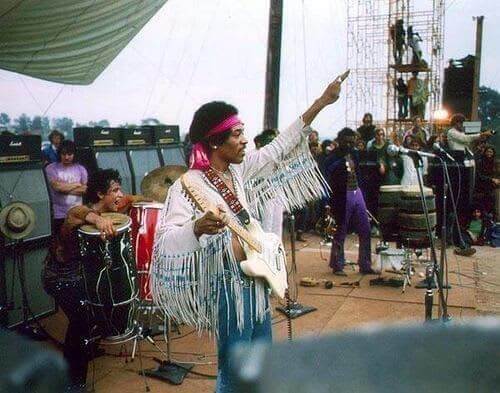

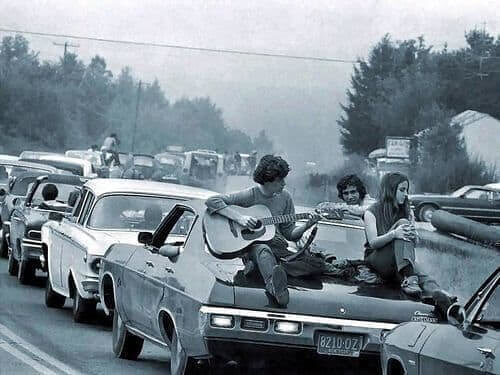

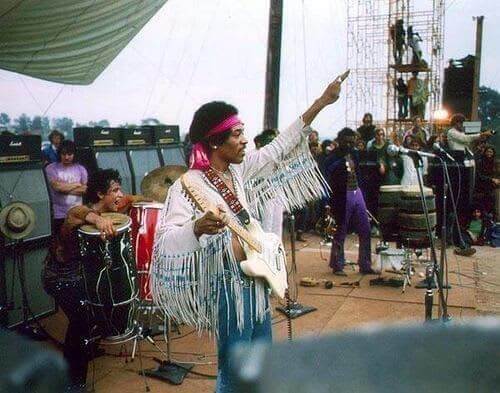

Ein halbes Jahrhundert nach der kultigen Woodstock-Ära sind der kulturelle Spirit, die ikonische Mode und der Einfluss der Musik wie alter Wein und werden mit der Zeit immer besser. Woodstock war mehr als nur ein Festival; es war ein kultureller Meilenstein, der auf jede erdenkliche Weise den Freigeist der damaligen Jugend, die Suche nach persönlichem Ausdruck und Selbstdarstellung zeigt. Lies weiter, um eine Reise in die Vergangenheit zu genießen.

Ein halbes Jahrhundert nach der kultigen Woodstock-Ära sind der kulturelle Spirit, die ikonische Mode und der Einfluss der Musik wie alter Wein und werden mit der Zeit immer besser. Woodstock war mehr als nur ein Festival; es war ein kultureller Meilenstein, der auf jede erdenkliche Weise den Freigeist der damaligen Jugend, die Suche nach persönlichem Ausdruck und Selbstdarstellung zeigt. Lies weiter, um eine Reise in die Vergangenheit zu genießen.